Avec les usines, passage à la menace physique.

Pendant longtemps, la cybercriminalité s’est intéressé au vol de data et au vol d’argent. Tout notre écosystème avait intégré cela dans ses coûts et ainsi les banques provisionnent gentiment 2 à 3 % pour faire face à ces vols répétés.

Maintenant les cyberattaques se déplacent vers les sites industriels et elles menacent en quelque sorte des vies humaines à savoir ceux qui travaillent et ceux qui habitent autour. En terme de risque supporté par les entreprises, on change donc d’échelle. Avant lorsqu’on travaillait à sécuriser un site de e-commerce, on connaissait à peu près les enjeux; maintenant, sécuriser une usine ou un dépôt, c’est différent car la vie d’un homme ne peut pas se provisionner avec quelques pour cent du chiffre d’affaires.

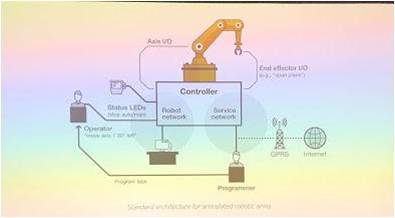

Très belle intervention au SXSW d’un consultant jeune et expert de hacking Mark NUNNIKHOVEN. Il nous présente une étude alarmante de Verizon qui montrent que la plupart des usines dans le monde sont très mal protégées car construites sur une architecture complètement surannée, qui ne peut pas être mise à jour à distance et avec laquelle on va devoir travailler pendant encore 10-15 ans qui correspond à la durée de vie de ces usines. Ces robots auquel on a ajouté des connecteurs ne sont pas conçus comme des SYstème d’information et ne sont pas “monitorés” à distance pour repérer notamment les intrusions.

Sa démonstration est simple en nous rappelant qu’en effet les usines sont construits pour 30 ans, les robots ont une durée de vie de 15 ans et que les nouvelles attaques et nouvelles menaces arrivent toutes les secondes. Comme nous n’allons pas fermer ces usines à cause simplement d’une menace, il va falloir simplement trouver des moyens d’en limiter les conséquences.

L’origine:

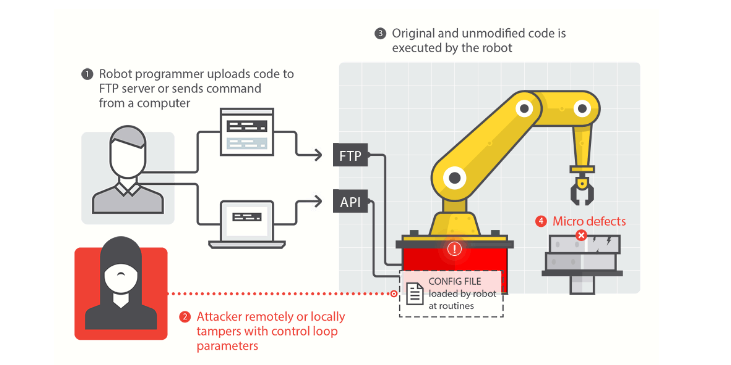

Cette technique de “phishing” où je viens m’infiltrer dans un système d’information, – le plus souvent après que l’utilisateur ait cliqué sur une pièce jointe – pour ensuite être capable à distance d’en modifier les paramètres, a été mis au point par la CIA avec l’aide de la section 8200 israélienne. Elle a été rendu public après leur exploit en 2010. Stuxnet dce virus a réussi à casser à distance toutes les centrifugeuses iraniennes qui cherchaient à enrichir de l’uranium. Il vise spécifiquement le système SCADA mis en place dans beaucoup d’industries.

En 2015, un haut fourneau allemand était endommagé par une attaque à distance. Maintenant tous les hackers du monde connaissent ces techniques. Les Experts israéliens que nous avons vu récemment en Janvier 2018 à Tel Aviv avouent leur inquiétude en reconnaissant que, l’attaque a en ce moment l’avantage.

Techniquement, la menace cybersécurité dans l’industrie est due à un empilage de causes: pas d’encryption, des softwares vieux, pas d’authentification, des interfaces non sécurisés, pas de “code signing”, des PW standard non modifié, pas de possibilité d’installer les patches à distance, pas ou peu de monitoring …

Techniquement, la menace cybersécurité dans l’industrie est due à un empilage de causes: pas d’encryption, des softwares vieux, pas d’authentification, des interfaces non sécurisés, pas de “code signing”, des PW standard non modifié, pas de possibilité d’installer les patches à distance, pas ou peu de monitoring …

Pourquoi en est-on arrivé là ? Tout simplement parce qu’on est parti de vieilles infrastructures existantes faites de robots pilotés localement. Ensuite on a voulu les piloter à distance, d’abord depuis les salle de contrôle, par des Scada (voir photo ci contre). Enfin, à l’ère du big data, on a connecté tous les robots des usines pour remonter l’info au corporate en augmentant les risques d’intrusion. (voir schéma ci dessous)

MAINTENANT : tout connecté ⇒ plus de failles

AVANT: Local

Aujourd’hui, chaque robot est typiquement connecté à 2 réseaux : un réseau local robot et un réseau service. Cela conduit à une double vulnérabilité aux attaques.

réseaux : un réseau local robot et un réseau service. Cela conduit à une double vulnérabilité aux attaques.

Etude de Verizon : 13% des tentatives de phishing qui consistent à mettre un malware à l’intérieur d’un système comme ce qu’a fait la CIA pour détruire les centrifugeuse iranienne en 2007, réussissent leur attaque. Ceci confirme ce qui nous a été dit lors de notre dernier voyage en Israël : 50% des « accidents » industriels seraient d’origine criminelle cyber.

Les menaces et attaques

Aujourd’hui, les sites industriels sont la 2ème cible des hackers après les sites de santé. Les usines représentent 17% du PNB et les hackers ont vite compris ce potentiel à exploiter.

Ils peuvent potentiellement, le plus souvent pour vous extirper des fonds:

- prendre le contrôle à distance d’un robot

- modifier les alarmes

- changer les paramètres de certains fichiers texte ce de configuration du robot ce qui va faire travailler le robot de façon différente.

Exemple : Dans un vidéo, il nous montre comment le malware, sans changer le code du robot, va juste changer dans un fichier texte la configuration du robot dans son périmètre de travail ce qui modifie alors de manière imperceptible sa manière de travailler. L’aile d’avion produite par le robot, sera différente de quelques dixième de millimètres, donc dangereuse et inexploitable… sans que vous sachiez forcément le repérer si votre système de control qualité post-production n’est pas optimal.

Que faire ?

La priorité N°1 des usines, c’est toujours la sécurité avec des tas de règlements dans le droit du travail et le droit social (CHSCT etc); aucun ne mets au programme la formation sur la défense face aux cybermenaces … alors que les robots peuvent devenir des armes destructrices en se retournant contre les hommes ! Il est urgent de mettre ce sujet au centre de la sécurité des usines.

Et surtout, avant de passer à l’industrie 4.0 et vouloir mettre de l’IoT partout, vérifier par un assessment externe, votre maîtrise industrielle en cybersécurité.

Pour plus d’info, voyez les articles mis en curation collective sur notre Flipboard Cyber InnoCherche